El malware bancario Trickbot ha infectado más de 140.000 dispositivos desde 2020: Check Point Research

3 min readTrickbot, un troyano bancario que se dirige a empresas y consumidores por sus datos, ha infectado más de 140 000 dispositivos pertenecientes a clientes de Amazon, microsoft, Google y otras 57 compañías desde noviembre de 2020, según la firma de inteligencia de amenazas cibernéticas Check Point Research (CPR).

“Los números de Trickbot han sido asombrosos. Hemos documentado más de 140 000 máquinas dirigidas a clientes de algunas de las empresas más grandes y de mayor reputación del mundo. Luego observamos que los autores de Trickbot tienen las habilidades para abordar el desarrollo de malware a un nivel muy bajo y prestar atención a los pequeños detalles”, dijo Alexander Chailytko, director de Investigación e Innovación en Ciberseguridad de Check Point Software Technologies, en un comunicado de prensa. .

CPR ha observado que los perpetradores de Trickbot se aprovechan selectivamente de objetivos de alto perfil para robar y comprometer sus datos confidenciales. “Al mismo tiempo, sabemos que los operadores detrás de la infraestructura también tienen mucha experiencia en el desarrollo de malware de alto nivel”, agregó.

Trickbot generalmente se usa para robar información bancaria, credenciales de cuentas, información de identificación personal e incluso criptomonedas. Es un malware altamente modular que se puede adaptar a diferentes casos de uso, lo que lo hace mucho más peligroso.

Su infraestructura puede ser utilizada por otras familias de malware para causar más daño. Dado que los autores de Trickbot aprovechan las técnicas de antianálisis y antidesofuscación para permitir que el malware persista en las máquinas, CPR recomienda abrir solo documentos de fuentes confiables.

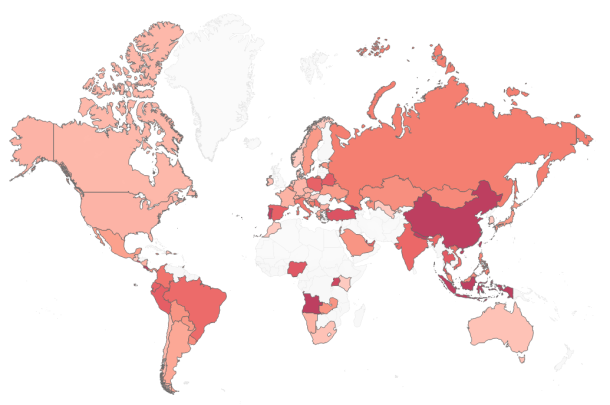

Algunas de las otras empresas cuyos clientes han sido atacados por los atacantes incluyen PayPal, Wells Fargo, American Express y Bank of America. En la lista de CPR de 60 empresas cuyos clientes han sido infectados por Trickbot, las regiones más infectadas están en el siguiente orden: APAC, América Latina, Europa, África, América del Norte.

Un ataque de Trickbot generalmente comienza cuando los atacantes envían documentos maliciosos a las direcciones de correo electrónico. Una vez que el usuario descarga y abre estos documentos, se ejecuta la primera etapa del malware y se descarga la carga útil principal de Trickbot. Luego, la carga útil se ejecuta y establece su persistencia en la máquina infectada.

Según Check Point, los atacantes pueden incluir módulos para propagarse a través de redes corporativas comprometidas, robar credenciales corporativas, robar credenciales de inicio de sesión en sitios bancarios y más.

“Adicto a la televisión total. Experto en viajes. Gurú de Twitter. Evangelista de tocino. Creador galardonado. Aficionado al alcohol. Fanático de la música. Solucionador de problemas”.