Aplicaciones maliciosas de Android con más de 1 millón de instalaciones encontradas en Google Play

3 min readUn conjunto de cuatro aplicaciones maliciosas actualmente disponibles en Google Play, la tienda oficial del sistema Android, dirige a los usuarios a sitios que roban información confidencial o generan ingresos de pago por clic para los operadores.

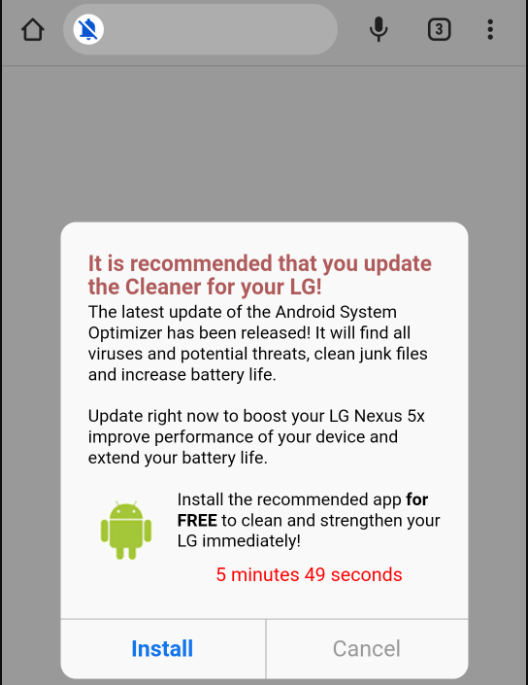

Algunos de estos sitios ofrecen a las víctimas la descarga de herramientas o actualizaciones de seguridad falsas para engañar a los usuarios para que instalen manualmente archivos maliciosos.

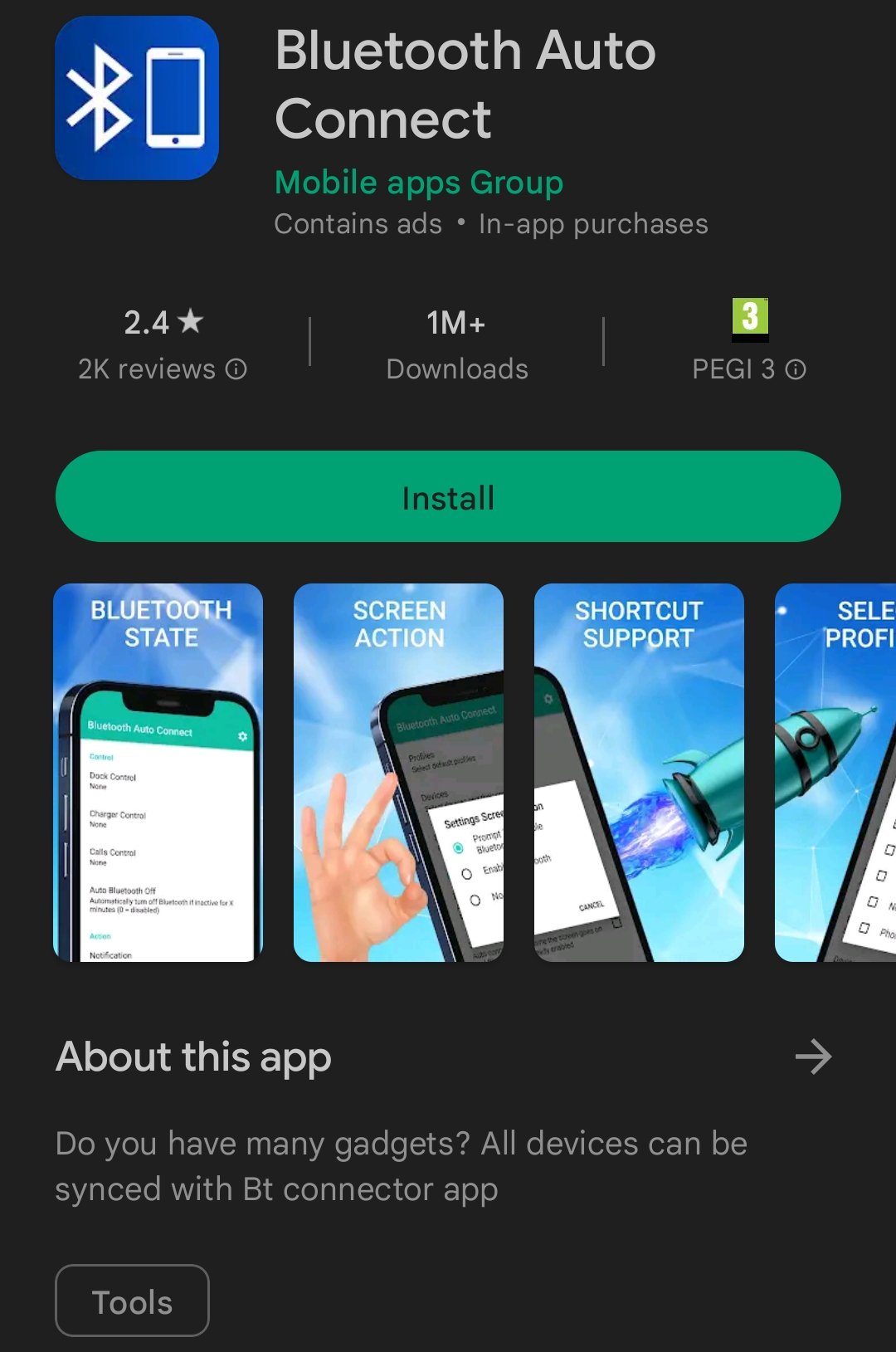

En el momento de la publicación, las aplicaciones todavía están presentes en Google Play con una cuenta de desarrollador llamada Grupo de aplicaciones móvilesy cuentan con un número total de instalaciones de más de un millón.

De acuerdo a un informe Malwarebytesel mismo desarrollador estuvo expuesto dos veces en el pasado por distribuir adware en Google Play, pero se le permitió continuar publicando aplicaciones después de enviar versiones limpias.

Las cuatro aplicaciones maliciosas descubiertas esta vez son:

- Bluetooth Auto Connect, con más de 1 000 000 de instalaciones

- Bluetooth App Sender, con más de 50 000 instalaciones

- Controlador: Bluetooth, Wi-Fi, USB, con más de 10 000 instalaciones

- Mobile Transfer: Smart Switch, con más de 1.000 instalaciones

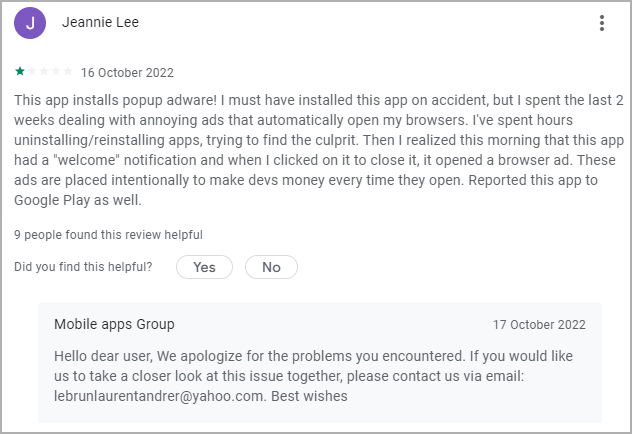

Las aplicaciones no tienen críticas favorables en Google Play y muchos usuarios han dejado comentarios sobre anuncios intrusivos que se abren automáticamente en nuevas pestañas del navegador.

Curiosamente, el desarrollador está respondiendo a algunos de estos comentarios, ofreciendo ayudar a solucionar problemas de publicidad.

BleepingComputer se ha puesto en contacto con el ‘Grupo de aplicaciones móviles’ para solicitar un comentario sobre los hallazgos de los investigadores de Malwarebytes, pero aún no hemos recibido una respuesta.

72 horas tarde

Al monitorear la actividad de software de Mobile apps Group, Malwarebytes descubrió que las aplicaciones tenían un retraso de 72 horas antes de mostrar el primer anuncio o abrir un enlace de phishing en el navegador web y luego continuar iniciando otras pestañas con contenido similar. horas.

Los investigadores señalan que se abren nuevas pestañas del navegador incluso cuando el dispositivo está bloqueado. Entonces, cuando los usuarios regresan a sus teléfonos después de un tiempo, encuentran abiertos múltiples sitios de phishing y publicidad.

El análisis del archivo Manifest reveló que el desarrollador había intentado ofuscar los registros de las acciones realizadas mediante el uso de un descriptor de registro sin sentido como “sdfsdf”.

Si bien este método funciona contra los escáneres de códigos automatizados, ha ayudado a los investigadores a detectar acciones con mayor facilidad.

Para mantener el adware alejado de su dispositivo, evite instalar aplicaciones de tiendas Android no oficiales. Leer reseñas de usuarios, monitorear el uso de la batería y la actividad de datos de la red también puede ayudar a determinar si el dispositivo está ejecutando software sospechoso. Mantener activa la función Play Protect de Google también es una buena manera de asegurar el dispositivo.

Si alguna de las aplicaciones anteriores está presente en su dispositivo Android, se recomienda eliminarla y ejecutar un análisis completo del sistema utilizando Play Protect o un paquete de antivirus móvil de un proveedor de confianza.

BleepingComputer también se comunicó con Google para obtener un comentario sobre el historial del desarrollador y sus aplicaciones actuales, y actualizaremos esta historia tan pronto como tengamos una respuesta.

“Adicto a la televisión total. Experto en viajes. Gurú de Twitter. Evangelista de tocino. Creador galardonado. Aficionado al alcohol. Fanático de la música. Solucionador de problemas”.