El malware de Pizarro Bank se dirige a 70 bancos en Europa y Sudamérica

4 min readPizarro, un banco con sede en Brasil, comenzó a apuntar a clientes de 70 bancos en Europa y América del Sur a través de las fronteras de Troya.

Una vez en una computadora con Windows, el malware puede obligar a los usuarios a ingresar credenciales bancarias y utilizar la ingeniería social para robar códigos de autenticación de dos factores.

Expansión

Pizarro está en constante crecimiento a medida que su autor amplía la lista de bancos subsidiarios y la modifican para mejorar la seguridad anti-analítica.

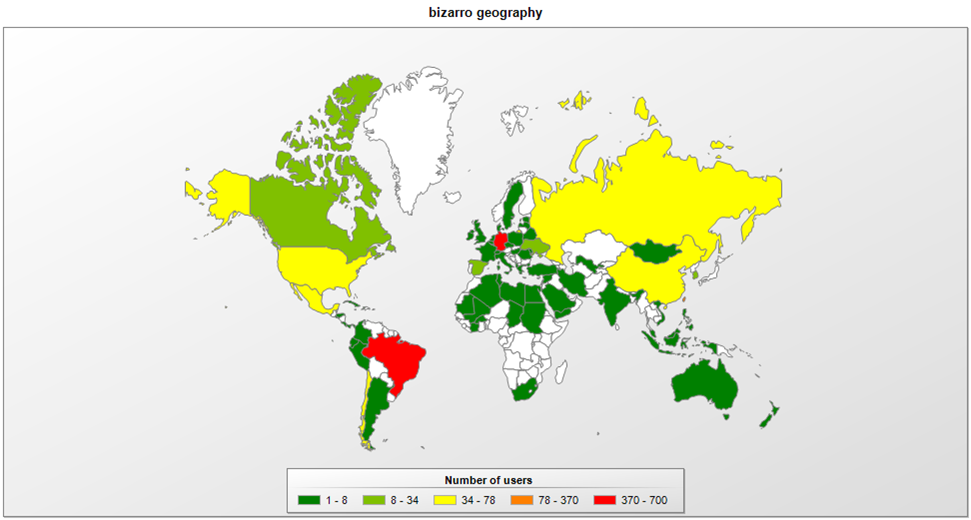

Las estadísticas de la firma de ciberseguridad Kaspersky muestran que los objetivos de Bizarre ahora son clientes de bancos en Europa (Alemania, España, Portugal, Francia, Italia) y Sudamérica (Chile, Argentina, Brasil).

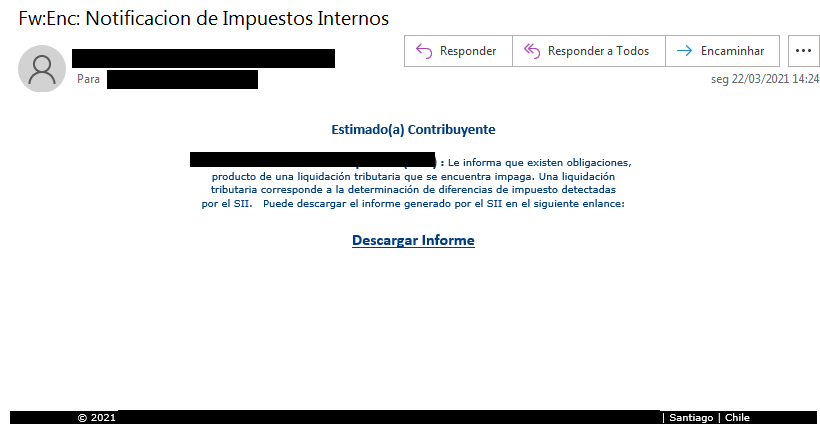

El malware se propaga a través de correos electrónicos de phishing, que generalmente se disfrazan como mensajes oficiales relacionados con impuestos e informan sobre las obligaciones pendientes.

El enlace de descarga en el mensaje restaura Bizarre como un paquete MSI. Una vez lanzado, el WordPress pirateado descarga malware de los servidores de Amazon y Azure, un archivo zip que contiene componentes maliciosos necesarios para el ataque.

Función extraña

Una vez que esto comience, Pizarro detendrá cualquier sesión existente con los servicios bancarios en línea al eliminar todos los procesos del navegador. Esto obliga al usuario a volver a ingresar las credenciales de la cuenta bancaria y recopilar el malware.

El malware puede deshabilitar automáticamente la funcionalidad completa en el navegador web para capturar las credenciales de inicio de sesión cuando la víctima está escribiendo manualmente.

Investigadores de Kaspersky Nota El componente clave de Bizarre es su función de puerta, que admite más de 100 comandos, la mayoría de los cuales “se utilizan para mostrar mensajes emergentes falsos a los usuarios”.

El componente estará activo solo después de que el malware haya contado todas las ventanas para verificar la conexión con los sitios bancarios compatibles.

Bizarre puede recibir los siguientes tipos de comandos de su servidor de comando y control:

- Obtenga datos sobre la víctima y administre el estado de la conexión

- Permitir el control de archivos en el disco duro

- Permitir el control del mouse y el teclado

- Cierre, reinicie o borre el sistema operativo y controle el funcionamiento de Windows

- Registre las presiones de las teclas

- Comandos que dirigen los ataques de ingeniería social

Componente de ingeniería social

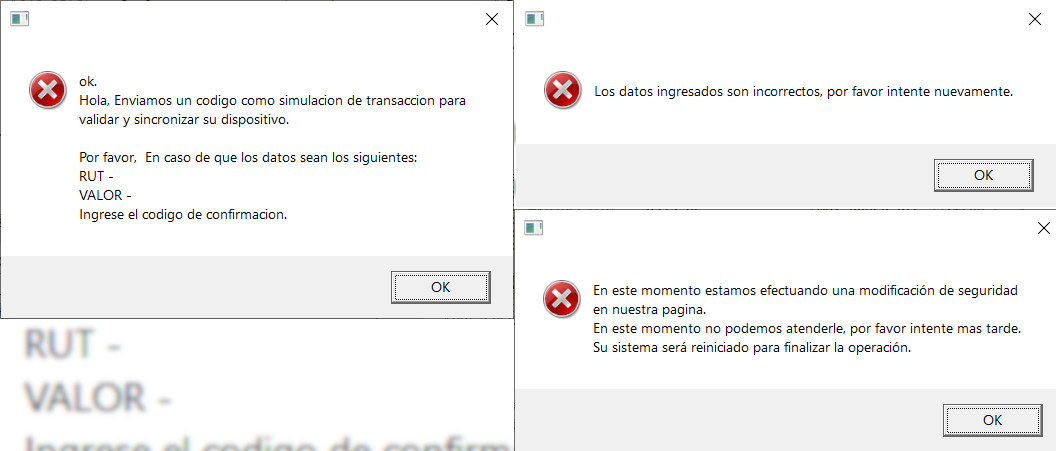

Al usar comandos específicos para los componentes de la puerta, los operadores de Bizarre pueden engañar a los usuarios para que les proporcionen información de inicio de sesión de la cuenta bancaria, solicitando cuadros de mensaje o ventanas con datos de inicio de sesión o códigos de autenticación de dos factores.

Mediante el uso de comandos específicos para los componentes de la puerta, los operadores de Bizarro pueden engañar a los usuarios para que proporcionen información confidencial mostrando ventanas o cuadros de mensajes personalizados.

Los mensajes pueden variar desde notificaciones falsas que requieren un reinicio para completar una operación relacionada con la seguridad, como recuperar detalles o solicitar un código de confirmación para un error erróneo.

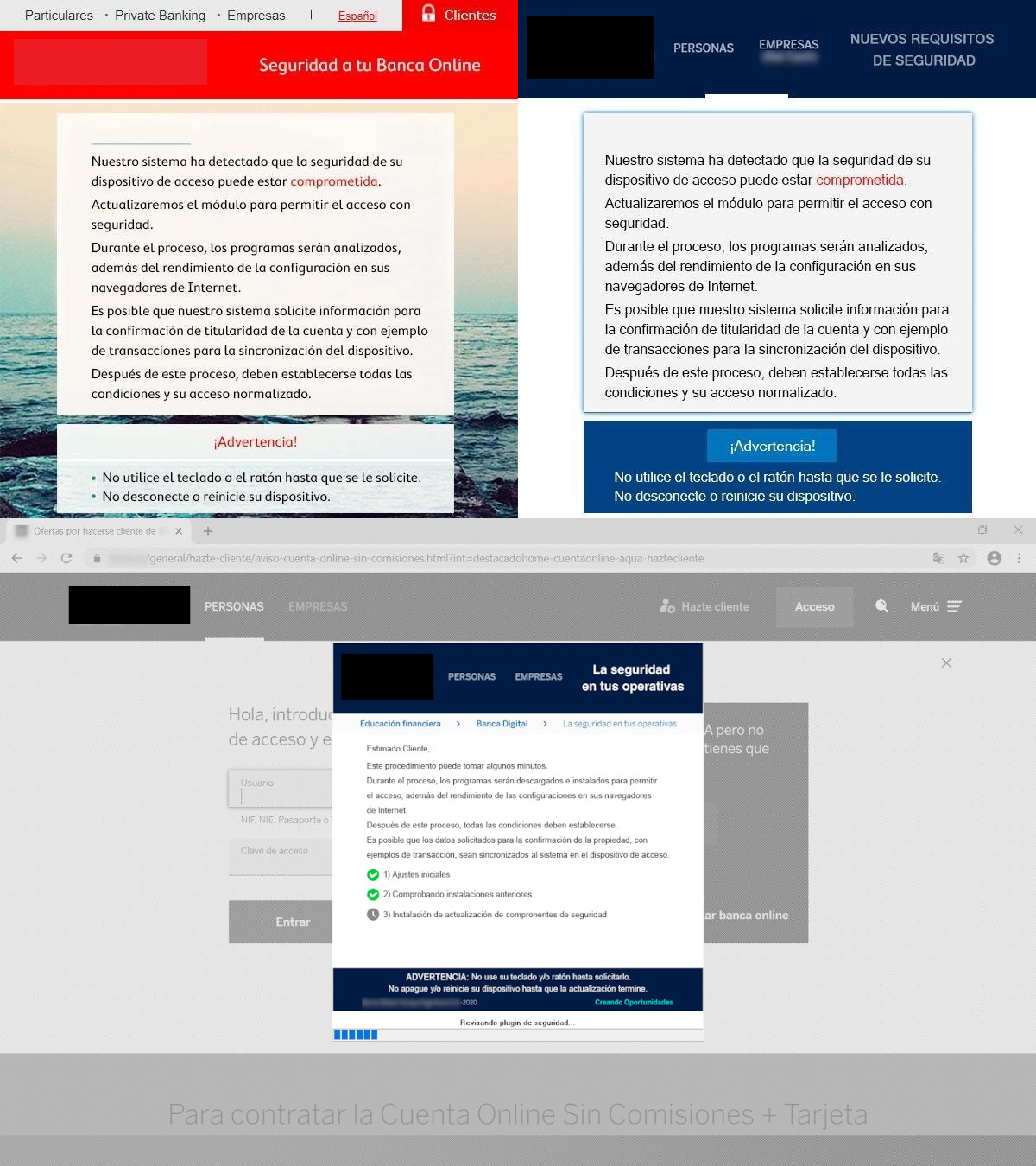

Otro truco de ingeniería social en el sombrero de Pizarro es mostrar imágenes JPEG con el logotipo del banco y las instrucciones para la víctima.

Algunos de estos mensajes pueden bloquear el acceso a pantalla completa y ocultar la barra de tareas, lo que dificulta mucho el inicio de un administrador de tareas.

La mayoría de las imágenes intentan convencer a la víctima de que su computadora se ha visto comprometida o necesita una actualización, o que es necesario instalar componentes de seguridad y rendimiento para el navegador.

El componente de ingeniería social engaña a las víctimas para que instalen una aplicación bancaria fraudulenta en sus teléfonos que les permite recopilar credenciales y códigos clave de dispositivos móviles.

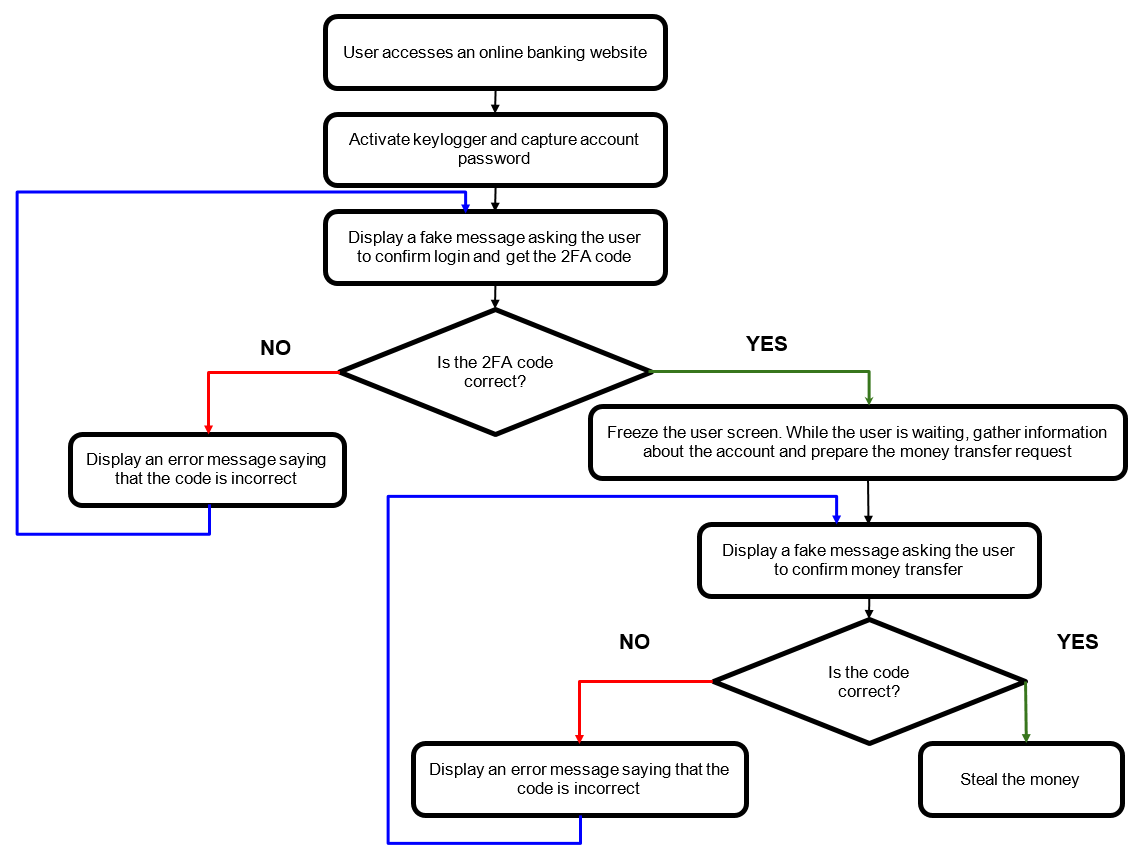

Según los comandos admitidos por el troyano, la escena del ataque en la computadora comprometida comienza cuando la víctima accede al sitio web del banco.

La función de registro de teclas del malware captura la contraseña de la cuenta y luego dos factores muestran mensajes falsos para recopilar el código de autenticación.

Los ciberdelincuentes pueden tardar algún tiempo en prepararse para una transacción fraudulenta mostrando una alerta falsa del banco que bloquea el acceso a la pantalla.

Kaspersky dice que Trojan Pizarro no es el único banco de América del Sur que se expande a Europa. Otro malware ha seguido recientemente un camino similar, a saber Guildma (Hermana Astroth), அமல்வடோ, Cerdo, Melkos, Y Grantoro. Todos fueron creados, desarrollados, difundidos en Brasil y expandidos fuera de América Latina.

“Pionero de Internet. Aficionado a los viajes. Adicto a los medios sociales independientes. Evangelista musical galardonado”.